"Die Vorfälle haben eher Ähnlichkeit mit Einbrüchen"

Der Cyberexperte Matthias Schulze fordert nach den Hackerangriffen auf die Bundesregierung mehr Vorsicht bei der militarisierten Sprache. Es gehe nicht um Cyberkriege, sondern um normale Spionagetätigkeit, und er warnt vor zu viel Dramatisierung.

"Ich würde auch da zunächst rhetorisch etwas abrüsten und zu etwas mehr Gelassenheit tendieren", sagt der Politologe Martin Schulze im Deutschlandfunk Kultur zu den jüngsten Hackerangriffen auf zwei Bundesministerien. Der Fachmann für Cybersicherheit bei der Berliner Denkfabrik Stiftung Wissenschaft und Politik kritisierte auch die sehr militarisierte Sprache, mit der über den Vorfall berichtet werde.

"Wir reden über Angriffe, wir reden über Cyberkriege, und das klingt immer so, als ob irgendwo etwas kaputt geht und Dinge explodieren, so ein bisschen wie im Film", sagt er. Das habe mit der Realität meistens eher wenig zu tun. "Die Vorfälle, die wir hier sehen, haben eher Ähnlichkeit mit Einbrüchen und eben normaler Spionagetätigkeit."

Unklare Gefahr

In der Regel gehe auch nichts kaputt, sondern es würden Daten abgegriffen, die zu verschiedenen Zwecken benutzt werden könnten, zum Beispiel, um sich bei internationalen Verhandlungen politische Vorteile zu verschaffen. Mitunter könne man solche geklauten Daten auch dazu nutzen, um Gegner zu diskreditieren.

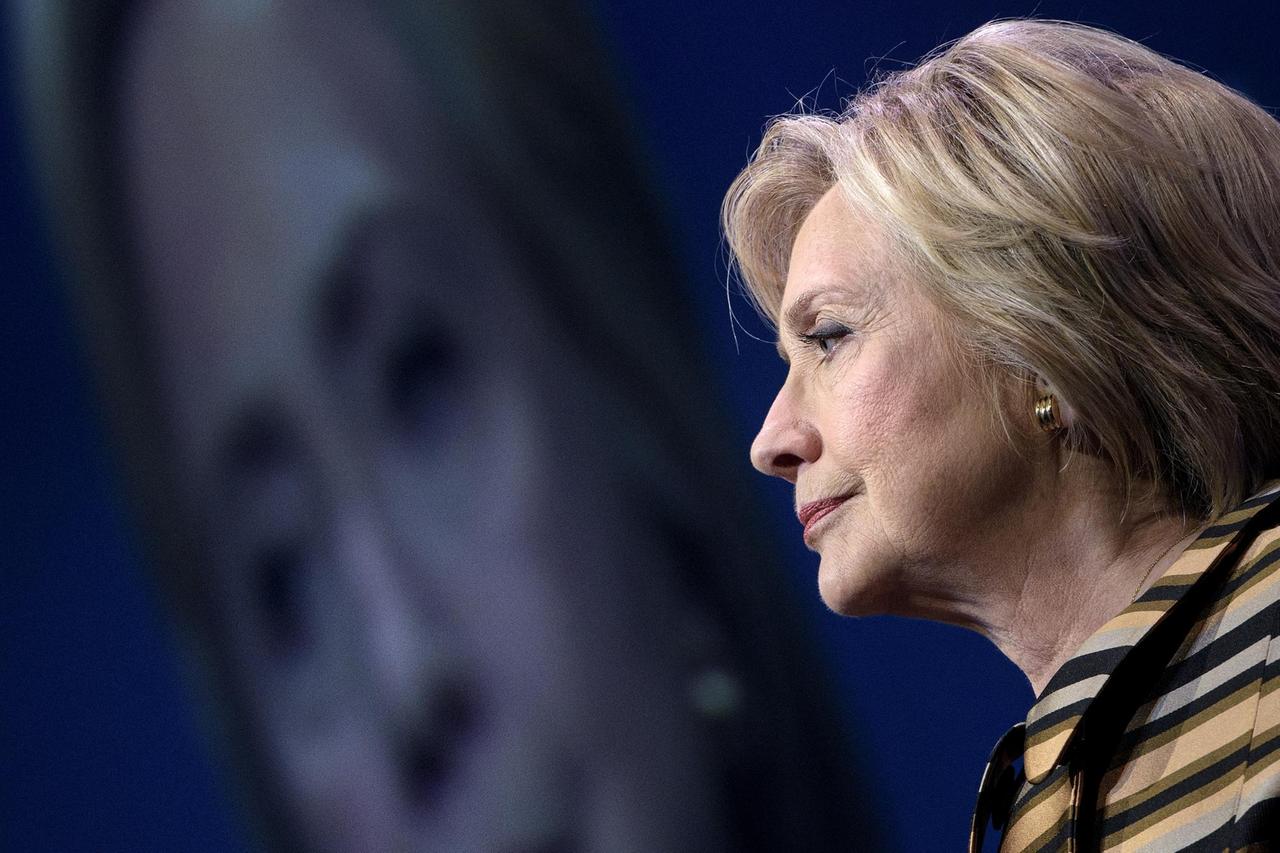

Das habe man in den USA gesehen, als die E-Mails von Hillary Clinton geleakt worden seien. "Wie gefährlich am Ende des Tages die eventuell – das wissen wir auch noch nicht so genau – abgezogenen Informationen sind, das können auch nur die Behörden beantworten", sagte er über die Berliner Geschehnisse.

Allerdings sei der Vorfall eher ein kleiner und es habe schon viel größere Datenlecks gegeben. "Im vergangenen Jahr wurde eine der Steueragenturen in den USA gehackt und Steuernummern von Nutzern sozusagen geleakt, und das ist eine Nummer höher als das, was wir hier gerade erleben", sagte der Cyberexperte.

Hacker am Bildschirm© dpa

Das Interview im Wortlaut:

Liane von Billerbeck: Es sind heutzutage die eher lautlosen Kriege, die möglicherweise darüber entscheiden, wer am Ende die Macht hat in Zeiten, in denen alles und jeder elektronisch vernetzt ist, vernetzt sein muss in einer globalisierten Welt. Sensible Daten, wie die über Regierungshandeln, die sind natürlich auch bei Hackern begehrt, privaten wie staatlichen. Haben wir diese Woche erlebt, als bekannt wurde, dass es im Dezember Cyberangriffe auf die Bundesregierung gegeben hat.

Wie gut sind wir, wie gut ist die Regierung gegen Hackerangriffe geschützt und wo liegen sie, die Defizite? Das möchte ich jetzt erfahren von Matthias Schulze. Er ist Politikwissenschaftler, arbeitet bei der Stiftung Wissenschaft und Politik und ist in der Forschungsgruppe Sicherheitspolitik der Fachmann für Cybersicherheit. Herr Schulze, schönen guten Morgen!

Matthias Schulze: Guten Morgen, grüße Sie!

von Billerbeck: Waren Sie von dem Angriff auf die Bundesregierung überrascht?

Schulze: Eigentlich nicht. Wir waren ja im Prinzip schon vorgewarnt im Jahr 2015 mit dem Angriff auf den Bundestag. Und wenn man sich so anschaut, was weltweit passiert, dann passieren solche Einbrüche in Regierungsnetzwerke eigentlich am laufenden Band. 2015 gab es einen großen Vorfall in den USA, der weitaus schlimmer war, wo Millionen Daten von Regierungsmitarbeitern inklusive ID-Nummern und Fingerabdrücken gestohlen wurden. So was ist gängige Spionagepraxis, übrigens auch kein Krieg, sondern eher Business as usual.

von Billerbeck: Sie kochen das also alles runter, was hier doch für viel Aufregung gesorgt hat diese Woche. Wie kann man sich denn gegen solche Attacken verteidigen? Kann man das überhaupt?

Schulze: Das ist sehr schwierig. Die einfachsten Maßnahmen sind in der Regel, Aufmerksamkeit dafür zu schaffen. Ich glaube, da fehlt es in Deutschland mitunter auch noch in den Behörden, dass die Mitarbeiter geschult werden, nicht auf jeden E-Mail-Anhang zu klicken, insbesondere auch die, die sich in nicht so sicheren Bereichen wähnen. Wenn man so die Berichterstattung liest, dann war der Angriffsvektor ja über eine Hochschule des Bundes, wo also die Mitarbeiter wahrscheinlich nicht so sensibilisiert sind wie in den großen Ministerien.

Und dann kann man allerlei technische Maßnahmen natürlich machen, die wahrscheinlich auch gemacht werden, den Netzwerkverkehr in den Behörden zu protokollieren, wer greift auf was zu, welcher Nutzer hat welche Rechte. Und dann geht es halt auch darum, das System aktuell zu halten und Schwachstellen im eigenen System zu finden, durch externe Audits, "Penetration Testing" nennt man das, da lädt man Hacker ein, die die eigenen Regierungsnetze auf Gedeih und Verderb prüfen. Und das hilft zumindest schon mal.

Wichtige Detektivarbeit

von Billerbeck: Das sind also alles die Dinge, die man erst mal so als ganz langweilige Alltagsroutinen empfindet. Nun haben wir ja diese Woche erfahren, dass diese Attacke schon im Dezember gewesen ist. Warum hat es so lange gedauert, bis man sie bemerkt hat? Oder hat man sie bemerkt, und nur die Öffentlichkeit hat nichts davon mitgekriegt?

Schulze: Wir wissen ja noch nicht viel, das ist also immer alles unter Vorbehalt. Aber man kann so generell sagen, dass das auch in der Industrie eine ganze Weile dauert, bis man Cyber-Vorfälle bemerkt. Im Schnitt dauert das auch bis zu 200 Tagen. Jetzt ist ein Jahr natürlich schon eine ganze Menge, aber allerdings haben wir es ja auch mit einem lernenden und hochkomplexen und hoch technisierten Angreifer zu tun, der viel Mühe darauf verwendet, nicht entdeckt zu werden.

Der Verschleierungsaufwand ist enorm hoch, und dadurch ist es natürlich enorm kompliziert, den Akteur im eigenen Netzwerk zu finden. Das bedarf der Detailarbeit, das ist im Prinzip wie Detektivarbeit, die man da macht, die Forensik. Man schaut sich die betroffenen Dateien an, guckt, welche Dateien wurden berührt, wo hat sich der Akteur umgeschaut, wie geht er vor? Welche Tools und welche Schadsoftware benutzt er? Das muss man am besten in einer Quarantänesituation beobachten, und das dauert seine Zeit.

von Billerbeck: Über den Akteur wollen wir gleich noch reden. Was lässt sich denn tun, wenn man denn diesen Angriff erkannt hat?

Schulze: Dann holt man sich am besten Experten ins Haus, also Instant-Response-Teams, die analysieren, wie also dieser Angreifer vorgeht, welche Dateien er abruft, was sein Modus Operandi ist, ob er eventuell nach außen kommuniziert, also Dateien an irgendwelche Server im Ausland schickt, um dann nachzuverfolgen, wo gehen die Dateien hin. Man guckt sich an, wie die Schadsoftware funktioniert, macht als Reverse Engineering, guckt, wie die funktioniert, welche Lücken da ausgenutzt werden, und nutzt also dieses Wissen auch, um sich für zukünftige Angriffe zu wappnen. Diese Forensik-Arbeit ist schon durchaus sinnvoll, weil dann lernt man sozusagen für den nächsten Vorfall, wie man sich besser verteidigen kann.

2015 gab es schon einmal einen Hackerangriff auf den Bundestag © misterQM | Photocase | dpa

Öffentlichkeit verschreckt den Angreifer

von Billerbeck: Was meinen Sie, warum wurde das offenbar zunächst geheim gehalten, dass es diesen Angriff gegeben hat? Wäre die Bundesregierung möglicherweise sehr froh gewesen, wenn das gar nicht an die Öffentlichkeit gedrungen wäre?

Schulze: Vermutlich ist das der Fall. Ich habe ja schon erwähnt, dass man den Angreifer – das ist ja auch die Berichterstattung –, dass man ihn zunächst beobachtet hat. Und wenn jetzt der Angreifer aus der Presse zum Beispiel erfährt, dass er aufgeflogen ist, dann wird er natürlich sein Verhalten einstellen. Dann wird er sozusagen wie im Film, wie man so schön sagt, warten, bis der Dust settled – also bis der Wind vorbeigezogen ist, und dann wieder aktiv zu werden, wenn der Sturm sich gelegt hat. Die Aufmerksamkeit, die durch die Presse erzeugt wird, führt natürlich dazu, dass der Akteur sein Verhalten ändert, und das macht es schwieriger, ihn nachzuverfolgen.

von Billerbeck: Sie haben schon das Stichwort Akteur genannt. Es wurde ja sehr schnell der Verdacht geäußert, der Angriff käme aus Russland. Erst hieß es APT28, dann soll es die russische Gruppe "Snake" gewesen sein – was kann man denn über die mutmaßlichen Verantwortlichen für diesen Hackerangriff auf die Bundesregierung sagen?

Schulze: Bisher sehr wenig, weil wir ja auf die Berichterstattung und die Reports der Bundesregierung angewiesen sind. Und ich wäre auch ein bisschen vorsichtig mit vorschneller Attribution, also mit Fingerzeig, wer der Akteur war. Wie gesagt, die Akteure verwischen in der Regel ihre Spuren, leiten ihren Netzwerkverkehr über unbeteiligte Dritte, sodass es so aussieht, als wäre der Rechner, was weiß ich, im Kongo oder so, beliebiges Land. Und dadurch werden eben Spuren verwischt, und das macht es enorm kompliziert.

Und selbst wenn der gefundene Schadsoftwarecode zum Beispiel mit APT28 oder Turla, welcher gemeinhin dem russischen Geheimdienst FSB zugeordnet wird, übereinstimmt, heißt das noch nicht, dass sie auch tatsächlich von diesen Akteuren instruiert worden sind, weil wir es auch in diesem Bereich mit sogenannten Proxi-Akteuren zu tun haben, also Hackergruppen, die teilweise unabhängig sind und dann teilweise ad hoc Staatsaufträge sozusagen annehmen. Also ich wäre hier sehr vorsichtig, da jetzt sofort mit dem Finger auf irgendwelche Länder oder auf irgendwelche Akteure zu zeigen.#

Während des US-Wahlkampfes wurden E-Mails der demokratischen Präsidentschaftskandidatin Hillary Clinton geleakt.© AFP / Brendan Smialowski

Hundertprozentige Sicherheit gibt es nicht

von Billerbeck: Alles, was Sie sagen, erinnert mich an das, wo es um den Einfluss Russlands auf die US-Wahlen ging. Da haben ja auch viele Experten gesagt, Vorsicht, man kann das gar nicht zuordnen. Wird man das jemals tun können, herauszufinden, wer dahintersteckte?

Schulze: Man kann so die Daumenregel ansetzen, je mehr Zeit man hat für Analyse und Forensik, desto sicherer wird am Ende das Ergebnis. Hundertprozentige Sicherheit hat man allerdings nicht. Aber je mehr Puzzlestücke man sozusagen zusammenholt, um das Bild zu komplettieren, und das haben wir ja in den USA gesehen – da wurde erst die Demokratische Partei analysiert, also das Netzwerksystem, dann kamen Informationen von Facebook hinzu, und dann kamen die Twitter-Bots hinzu, und dann hat sich so nach und nach ein Bild ergeben, und dann hat man sozusagen eine Evidenzkette, die dann mit relativ hoher Wahrscheinlichkeit dann in eine Richtung zeigt. Aber das dauert eben, wie gesagt, sehr lange. Und in den USA sind sie auch nach wie vor noch dabei, zu analysieren.

von Billerbeck: Man sucht also nach Indizien. Bleibt die Frage, wie gefährlich sind solche Attacken. Meine Fantasie kann mir da allerlei Bilder ausmalen. Als wie gefährlich sehen Sie diese Attacken an?

Schulze: Ich würde auch da zunächst rhetorisch etwas abrüsten und zu etwas mehr Gelassenheit tendieren. Wir haben eine sehr militarisierte Sprache. Wir reden über Angriffe, wir reden über Cyberkriege, und das klingt immer so, als ob irgendwo etwas kaputt geht und Dinge explodieren, so ein bisschen wie im Film. Aber das hat mit der Realität meistens eher wenig zu tun. Die Vorfälle, die wir hier sehen, haben eher Ähnlichkeit mit Einbrüchen und eben normaler Spionagetätigkeit.

Das heißt, in der Regel geht auch nichts kaputt, sondern es werden Daten exfiltriert, und die können zu verschiedenen Zwecken benutzt werden, also zum Beispiel, um sich bei internationalen Verhandlungen politische Vorteile zu verschaffen. Wenn man weiß, was die deutsche Verhandlungsposition ist aus dem Außenministerium, dann ist man besser vorbereitet. Mitunter kann man die Daten aber auch nutzen, um Gegner zu diskreditieren. Das haben wir in den USA gesehen, dass dann die E-Mails von Hillary Clinton geleakt wurden.

Das kommt dann immer so ein bisschen auf die Strategie und die Ziele an, die der Akteur verfolgt. Und solange wir das aber nicht genau wissen, ist es natürlich schwierig. Wie gefährlich am Ende des Tages die eventuell – das wissen wir auch noch nicht so genau – abgezogenen Informationen sind, das können auch nur die Behörden beantworten. Und wie gesagt, dieser Vorfall ist auch eher ein kleiner. Wir hatten schon viel größere Datenlecks. Im vergangenen Jahr wurde eine der Steueragenturen in den USA gehackt und Steuernummern von Nutzern sozusagen geleakt, und das ist eine Nummer höher als das, was wir hier gerade erleben.

von Billerbeck: Also, rhetorisch abrüsten, sagt der Politikwissenschaftler Matthias Schulze, Cybersicherheitsexperte von der Stiftung Wissenschaft und Politik. Ich danke Ihnen für das Gespräch!

Äußerungen unserer Gesprächspartner geben deren eigene Auffassungen wieder. Deutschlandradio Kultur macht sich Äußerungen seiner Gesprächspartner in Interviews und Diskussionen nicht zu eigen.