Ausweitung der Kampfzone

Vor 40 Jahren wurden die ersten militärstrategischen Überlegungen zum Cyberwar vorgelegt. Inzwischen ist alles mit allem vernetzt - und die Bedrohung durch einen Angriff über die Datennetze umfassend wie nie zuvor.

Justus Hoffmann: "Wir sind jetzt gerade in der Lounge des Chaos Computer Club Darmstadt. Das erste, was einem wahrscheinlich auffällt, ist der große Tisch in der Mitte, an dem die Leute sitzen und an ihren Projekten arbeiten."

Eigentlich ist das alles zu nett und unspektakulär für das große und wirklich Besorgnis erregende Thema, um das es hier geht. Cyberwar: Es fehlt die unheimlich dräuende Musik, unterlegt mit einem irgendwie elektrischen Brizzeln, ohne die ein Feature über den drohenden Krieg im Netz nicht auskommt. Cyber, das ist immer irgendwas Böses mit Computern. Die Hacker in den ominösen dunklen Kapuzenpullis mit ihren erstaunlichen Fähigkeiten. Grusel, allgegenwärtige Bedrohung aus dem allgegenwärtigen Datenraum. Genug mit den stereotypen Bildern, die so abgedroschen wie irreführend sind.

Im Darmstädter Hackspace sind sie davon auch ganz schön genervt. Zum Beispiel:

"Ich bin Florian."

Florian Magin, Informatikstudent mit einem Faible für die sportliche Suche nach Sicherheitslücken. Er hat zwar tatsächlich so einen schwarzen Hoodie an. Er verdreht aber die Augen, wenn man ihn bittet, seine Hacker-Künste zu demonstrieren. Schon wieder!

Florian Magin: "Ich wurde schon oft gefragt, wenn ein Fernsehteam kam und zu einer bestimmten Sicherheitslücke was wissen wollte - wie man zum Beispiel eine internetfähige Kamera übernehmen kann - dass ich das mal demonstrieren soll, wie man das macht, die sind dann immer furchtbar enttäuscht, wenn man admin als Username und admin als Passwort eingibt und das System bereits komplett übernommen hat."

Wenn es unbedingt sein muss, gibt’s doch etwas Hokuspokus auf dem Bildschirm. Hektisches Buchstabengeriesel, das eigentlich keinen Sinn macht. Aber es sieht geheimnisvoll aus.

Florian Magin: "Alle Dateien auf einem System auflisten, den Systemzufallsgenerator verwenden und einfach nur Zahlen auf dem Bildschirm ausgeben. Es gibt Webseiten, die einfach nur diese grünen Buchstaben aus Matrix anzeigen. Nach zweimal wird das Ganze auch langweilig."

Ein Cyber-Pearl-Harbor ist möglich

Der realistische Hackeralltag ist natürlich aufregender. Er besteht eher darin, stundenlang Softwaredokumentationen und Quelltext anzustarren, immer wieder, um die eine Stelle zu finden, mit der sich ganz andere Dinge machen lassen, als vom Programm-Entwickler vorgesehen. Diese Softwarelücken sind für uns alle ein Problem. Erst recht, wenn nur die Falschen davon etwas wissen.

"Als militärische Neuerung nehmen wir an, dass Cyberwar für das 21. Jahrhundert sein wird, was der Blitzkrieg für das 20. war."

John Arquilla: "Cyberwar is coming"

Bruno Kahl: "Die Angriffe sind massenhaft!"

Jens Stoltenberg: "Wir sind darüber übereingekommen, dass eine Cyberattacke Artikel 5 des Nato-Vertrages auslösen kann, also den Bündnisfall … Ja, Cyber kann Artikel 5 auslösen.

Arne Schönbohm: "Wir haben allein über 620 Millionen Schadprogramme identifiziert, wir sehen jeden Tag ungefähr 280 Tausend Schadprogramme, es gibt Schätzungen, nach denen das organisierte Verbrechen seit 2009 mehr Geld mit Cybercrime verdient, als mit Drogen. Die Gefahr ist da!"

Reporter: "Der Befund ist, es ist ein veritabler Cyberangriff auf Teile des Regierungsnetzes."

Von der Leyen: "Wenn die Netze der Bundeswehr angegriffen werden, dann dürfen wir uns auch wehren."

Leon Pannetta: "These kinds of attacks could be a Cyber-Pearl-Harbor."

Der Song Thunderstruck von AC/DC ist hier nicht nur unter die arrangierten Stimmen gerutscht, weil er einfach rockt. Er hat etwas mit dem Damaskus-Erlebnis der weltweiten Sicherheits-Community zu tun. Stuxnet! Das neue Level von Netzwerkoperationen. 2010 spielen die Zentrifugen in der iranischen Atomfabrik Natanz verrückt. Die Siemens-Hardware zur Steuerung der Uranzentrifugen war manipuliert worden. Ratlose iranische Techniker. Psychoterror: Aus den Lautsprechern der infizierten Rechner scheppert verzerrt "Thunder". Ein paar Dutzend Zentrifugen zerbersten. Der Iran kauft sich neue. Überschaubarer Schaden vor Ort.

Ahmadinedschad: "Sie hatten Erfolg damit, in einigen unserer Zentrifugen Probleme zu verursachen (persisch)."

Es ist die Zeit der Sicherheitsfirmen

Der Angriff war gezielt, aufwändig und spektakulär. Drei Sicherheitslücken wurden dafür nacheinander ausgenutzt. Fachleute vermuten, dass hier ein oder mehrere Staaten ihre Cyberwar-Muskeln hatten spielen lassen. Die USA, Großbritannien, Israel? - das ist eigentlich nicht mal so wichtig. Aber: Überall auf der Welt überfällt Militärs, Sicherheits-Verantwortliche und Politiker das Gefühl, etwas verschlafen zu haben. Globale Verwundbarkeit: Rechner und Kontrollsysteme wie in Natanz sind überall. Es wird hektisch nach Strategien gesucht. Was tun? Es ist eine Zeit für Sicherheitsfirmen und Experten.

"Ich bin Sandro Gaycken und Direktor des Digital Society Instituts der ESMT Berlin und ich bin Experte für Cyberwarfare und Cyberspionage."

Gaycken ist einer der gefragtesten Leute, wenn es darum geht, heftige Cyber-Aktionen einzuordnen. Die Basis dafür hatte er mit einem Buch gelegt. Veröffentlicht, kurz bevor die Sache mit Stuxnet die Runde machte.

Sandro Gaycken, Direktor ESMT Berlin© Heiner Kiesel

"Da war ich zum richtigen Zeitpunkt mit dem richtigen Thema dabei."

Gaycken warnt seither vor den Gefahren, die einer ungerüsteten Gesellschaft aus dem Cyberraum drohen. Er kennt die aufregenden Hacks überall auf der Welt. WannaCry, Duqu, die kaputten Festplatten in den saudischen Raffinerien, die Sicherheitslücke der Boeing 757. Er weiß, die Zugriffsmöglichkeiten auf fremde IT-Systeme regen auch bei staatlichen Akteuren die Phantasie an. Die Snowden-Enthüllungen machten öffentlich: Die USA investieren Milliarden, um daraus Wirklichkeit zu machen. Vorbild im Cyberrüsten.

Sandro Gaycken: "Es gibt natürlich definitiv ein Wettrüsten. Alle versuchen natürlich das irgendwie zu können."

Deutschland hinkt hinterher

Deutschland ist erst spät eingestiegen - wohl aus historischen Gründen, vermutet Gaycken. Es hat einen beträchtlichen Rückstand zu den Top-Playern USA, China, Israel und ein paar anderen mehr.

Sandro Gaycken: "Man muss natürlich auch sehen, dass Cyberwar-Möglichkeiten - also auch die offensiven Fähigkeiten die man damit ausbildet - also auch bei Nachrichtendiensten - unglaublich wertvoll sind, unglaublich mächtig sind und natürlich auch nicht letal sind. Man kann mit sehr guter Vorbereitung eines Konflikts mit Cyberwar-Mitteln kann man also Blutvergießen auch sehr flächendeckend sehr weitreichend vermeiden und verhindern. Von daher ist es meiner Meinung nach schon aus dem humanitären Völkerrecht geboten, dass wir uns damit beschäftigen und auch geboten, dass wir da eine dicke Offensive aufstellen. Es gibt nichts Besseres als Waffen abschalten im Vorfeld eines Krieges. Dann sterben automatisch weniger Leute."

Der US-Militärforscher John Arquilla hat vor 30 Jahren prophezeit, dass der Cyberwar kommt. Alle wollen darauf vorbereitet sein. Dass bisher nichts wirklich Schlimmes passiert ist, also etwa auf dem Niveau eines bewaffneten Konflikts, hat nach Sandro Gaycken mehr mit fehlenden Ressourcen, als mit Vernunft zu tun.

"Es gibt halt sehr wenige gute Hacker, das ist das Problem, das alle zuerst bemerken wenn sie versuchen, das zu machen. Von daher glauben wir, dass der Hauptgrund, warum wir scheinbar so viel IT-Sicherheit haben schlicht und ergreifend ist, dass es so wenige gute Hacker gibt und dass die gerade in sehr gut bezahlten Jobs in der Industrie sitzen. Aber das ist natürlich nichts worauf man seine Strategie aufbauen kann. Das ist schieres Glück im Moment und wird sich bald ändern, weil natürlich alle versuchen, mehr Hacker aufzubauen und von daher wird es einfach mehr Fähigkeiten geben."

Ursula von der Leyen: "Und das ganze Thema Cyberpolitik zeigt es klassisch, dass wir die ganze Trennung von äußerer und innerer Sicherheit in einem Cyberraum obsolet ist. Es gibt keine äußere und innere Grenze im Cyberraum mehr!"

Die Zukunft der deutschen Cyberstreitkraft liegt bei München

Seit April 2017 ist der Cyberspace ein eigener Organisationsbereich der Bundeswehr - das "Kommando Cyber- und Informationsraum". 13.500 Soldaten und 1.500 Zivilangestellte sollen dem Kommando schon in wenigen Jahren angehören. Das Gelände der Universität der Bundeswehr im Süden Münchens ist einer der Orte, wo die Zukunft der deutschen Cyberstreitkraft gemacht wird. Gabi Dreo ist auf dem Weg zu einer Vorlesung. Sie leitet den Lehrstuhl für Kommunikationssysteme und IT-Sicherheit.

"Ich bin gleichzeitig leitende Direktorin des Forschungsinstituts CODE für Cyber-Defence."

Der Campus ist ziemlich weitläufig. Hier war mal ein Fliegerhorst der Wehrmacht. Direktorin Dreo kann den Platz gut gebrauchen. Seit kurzem gibt es einen Master-Studiengang Cybersicherheit, der einmal 120 Studenten aufnehmen soll. Nachwuchs für das neue Kommando. Und Dreos Forschungsinstitut für Cyber-Verteidigung wächst auch.

"Da werden ja um die 40.000 qm gebaut, also brutto. Wobei man sagen muss, dass da noch ZITIS, vom Innenministerium baut. ZITIS und CODE wird ein gemeinsames Gebäude."

Gabi Dreo-Rodosek, Direktorin CODE, auf dem Gelände der Universität der Bundeswehr München, Neubiberg© Heiner Kiesel

Sie stoppt vor einer weiten Wiese links und einem ausgedehnten Parkplatz rechts. Dahinter werden schon schicke Apartmenthäuser für die neuen Studenten hochgezogen.

"Sie sehen, wir haben viel Platz."

Es entstehen moderne Labors für digitale Spurensicherung, Penetrationstests, Softwareentwicklung. 300 neue Mitarbeiter und eine für deutsche Unis außergewöhnliche Berufungs-Offensive.

Gabi Dreo: "Das Bundesministerium für Verteidigung investiert sehr viel, sowohl Sachmittel als auch Personalmittel. Wir sind derzeit in der Berufung von 11 W3 Professuren und 2 W1 Professuren, um die Cybersicherheit zu stärken und hier auch neuartige Lösungen zu entwickeln."

Hier wird geballt an der vernetzten deutschen IT-Verteidigung gearbeitet. Im Cyberraum, so heißt es oft, gebe es keine Trennung von äußerer und innerer Sicherheit, also müssen alle mithelfen. Bei der Universität der Bundeswehr in München kommen sie zusammen: Die Bundeswehr-Forschung und Ausbildung an der Seite von ZITIS, der Hacker-Behörde des Bundesinnenministeriums mit weitreichenden Aufgaben. Die wird geleitet von einer Ex-Topkraft des Bundesnachrichtendienstes. Darum gruppieren sich private IT-Sicherheitsfirmen. Kurze Wege, Synergien: Jeder profitiert von den Kompetenzen der anderen. Von außen lässt sich das kaum entflechten und kontrollieren.

"In vier Jahren hoffentlich!"

Gabi Dreo lässt noch einmal den Blick über das Areal schweifen, dann muss sie weiter. Sie will ihre Studenten heute darüber aufklären, welche Tricks und Fallen es bei den Adressdiensten im Internet gibt.

Angriffe der deutschen Cyber-Wehr laufen schon

Drinnen sitzen drei Dutzend junge Männer, die meisten in zivil. Kurze Haare, sportliche Typen. Viel ist darüber geredet worden, die IT-Karriere bei der Bundeswehr für Computer-Nerds attraktiver zu machen. Nicht mehr so viel Marschieren, Sport, Schießen und Survival im Matsch. Vielleicht auch ein besserer Sold, um mit der freien Wirtschaft zu konkurrieren. Bisher hält sich die Vorzugsbehandlung für die ITler bei der Bundeswehr in Grenzen. Wer hier sitzt macht das häufig auch mit einer Portion Idealismus und Lust an nicht alltäglichen Herausforderungen. Der Traum vieler: Die junge, aber schon Legenden umwobene Einheit Computer-Netzwerk-Operationen, CNO. Die Speerspitze der deutschen Cyber-Wehr soll schon fremde Netze gehackt haben, in Afghanistan.

Ursula von der Leyen: "Das Wichtigste ist, dass die Bundeswehr mit den Cyberfähigkeiten so arbeitet, wie sie in allen anderen Lagen auch arbeitet, das heißt, dass wir uns schützen, dass wir Verteidigungsfähigkeiten aufbauen und dass wir üben."

Justus Hoffmann/Felix Rohrbach: "Nein, nicht interessiert/ Und wir vom Chaos Computer Club sagen, geht da nicht hin und wir können nur hoffen, dass sie noch lange suchen werden."

Justus Hoffmann und Felix Rohrbach sprechen aus, was alle hier in der Lounge des Darmstädter Chaos Computer Clubs denken. Es herrscht allgemein Skepsis, dass Militär oder Geheimdienste die richtige Adresse für IT-Sicherheit und Verteidigung sind. Cyberwar, was ist das eigentlich? Felix Rohrbach kann sich weder mit dem Begriff noch mit den gängigen Konfliktszenarien anfreunden.

"Die Vorstellung, dass sich jemand da jetzt hinstellt und ein Atomkraftwerk in die Luft fliegen lassen kann, ist auch ein ganzes Stück von der Realität entfernt."

Es geht um Spionage, Propaganda, Sabotage und Subversion, ganz klassisch, meint Rohrbach. Aber Krieg im Cyberraum klingt halt doch viel unheimlicher - und moderner. Cyberwar - das ist ein Begriff, der den vielen unterschiedlichen Sicherheitsbedrohungen, die mit der Digitalisierung zusammenhängen, eine einfache, emotionale Klammer gibt. Damit lässt sich Vieles bewegen. Menschen und Milliardenbudgets. Sicherheitskräfte und Nachrichtendienste wollen im Netz operieren. Die Militärs haben den Cyberraum als fünftes Schlachtfeld für sich reklamiert. Der Sicherheit unserer Computer und Netze bringt das eher wenig, meint der Darmstädter Hacker. Er sieht die Bedrohung eher in veralteter Software, für die sich kein Hersteller mehr verantwortlich fühlt.

Felix Rohrbach: Auf der einen Seite haben sie Angst vor den ganz großen Angriffen, die superunwahrscheinlich und selten sind - und die ganz alltäglichen Sachen, wo man wirklich nicht viel investieren müsste und damit die Sicherheit schon ein ganzes Stück erhöhen könnte, das beachtet niemand, weil das ist halt nicht so schön Hollywood-mäßig.

Das Gefühl der Verwundbarkeit steigt

Die Skepsis beim CCC scheint nicht mehr zeitgemäß. Dagegen stehen die täglichen News, die packenden Romane, Sachbücher und Filme, die vom Blackout und dem Zusammenbruch der globalen IT- und Datennetze handeln. Sie nähren das Gefühl der Verwundbarkeit. Wir fühlen, wie uns der Cyberraum umspannt - eine ungreifbare Bedrohung!

Unbestritten: Cyber kann wehtun. Schadprogramme verursachen Millionenschäden, leiten unzählige Terrabyte Daten in unbefugte Hände und demolieren Anlagen. Über soziale Netzwerke wurden vielleicht sogar Wahlen beeinflusst. Klassische Militärlogik rät bei Bedrohung, Stärke zu zeigen, um abzuschrecken. Sie greift auch jetzt. Fähigkeiten werden aufgebaut, der Ernstfall geübt. Die NATO hat Mitte 2016 festgestellt, dass ein Cyberangriff den Bündnisfall auslösen könnte. Aber wo steht der Gegner. Hacker Justus Hoffmann zieht die Augenbrauen hoch.

Das ist nicht so wie in einem kalten Krieg-Szenarium, wenn also 10.000 Panzer aus Thüringen nach Fulda reinrollen, dann konnte man immer sehr schnell sagen, okay der Angreifer ist ganz sicher nicht Brasilien. Das kann man bei einem Cyberwar-Szenarium nicht mehr sagen.

Völkerrechtler Wolff Heintschel von Heinegg© Heiner Kiesel

Heintschel von Heinegg: "Man kann wohl mit Fug und Recht behaupten, dass die Reaktionen der Staaten, die sich dann letztlich auch auswirken auf das Verständnis des anwendbaren Völkerrechts, von einer gewissen Hysterie begleitet waren. Und wir sehen in vielen Sicherheitsstrategien für den Cyberraum, diese Nervosität, die sich dort niedergeschlagen hat, dass die Staaten im Bewusstsein ihrer selbstgeschaffenen Verwundbarkeiten sich möglichst zahlreiche und vielfältige Optionen offen halten wollen, um darauf zu reagieren - einschließlich der Ausübung des Selbstverteidigungsrechts."

Wolff Heintschel von Heinegg leitet den Lehrstuhl für öffentliches Recht an der Viadrina Universität Frankfurt Oder. Er beschäftigt sich schon seit fast 20 Jahren …

"Da waren wir die Ersten, die sich mit sogenannten Informationskriegsszenarien auseinandergesetzt haben."

...damit, ob und wie das humanitäre Völkerrecht im Cyberkonflikt zur Anwendung kommen kann. Passt ein teilweise 100 Jahre altes Regelwerk für Konflikte im Cyberspace?

Natürlich, meint der Jurist. Die gängige Metapher vom grenzenlosen Cyberraum ändert ja nichts daran, dass sich Computer und ihre Bediener in der wirklichen Welt befinden. Eine der spannendsten Fragen dabei ist, ob das Völkerrecht einem Staat erlaubt, sich nach einem Cyberangriff mit gewaltsamen Mitteln zu wehren. Ja, sagt Heintschel von Heinegg auch hier, aber die Hürden sind bisher noch hoch.

Dieser Begriff des Angriffs ist aber ein sehr enger. Erstens muss es sich um eine Gewaltanwendung handeln. Diese Gewaltanwendung liegt nur dann vor, wenn diese Cyberoperation außerhalb des Cyberraums erhebliche Schäden oder Tote, oder Verletzte verursacht. Und das Ganze muss vom Ausmaß und von den Wirkungen doch deutlich über eine bloße Schädigung hinausgehen. Dann könnte der Staat von seinem Selbstverteidigungsrecht Gebrauch machen.

Die Reaktion muss gemäß UN-Charta angemessen und unmittelbar erfolgen. Und klar, man muss auch wissen, wer einen überhaupt angegriffen hat.

D.Trump/Übersetzung:

"Vielleicht waren sie es. Vielleicht waren es die Russen, aber vielleicht war es auch China, oder irgendwer anderes, das kann auch jemand sein, der mit seinen 400 Pfund auf seinem Bett rumhängt."

Das Völkerecht ist eine relativ dynamische Rechtsordnung

Bisher hat es noch keinen - bekannten - Fall gegeben, der demnach einen Gegenschlag mit irgendwie zerstörerischer Cyberkraft, oder konventionellen Waffen gerechtfertigt hätte. Trotzdem: Estland wollte schon 2008 Beistand von seinen NATO-Partnern. Das war nachdem eine DDOS-Attacke, mutmaßlich russischer Hacker, die Web-Server von Banken und Regierungsstellen in die Knie zwangen.

Heintschel von Heinegg: "Das Völkerrecht ist eine relativ dynamische Rechtsordnung. Mit anderen Worten: Was die Staaten heute noch als geltende Rechtsordnung ansehen, mag aufgrund einer Meinungsänderung morgen nicht mehr dem geltenden Völkerrecht entsprechen. Und das sieht man gerade im Cyberraum sehr deutlich."

Die Standards des humanitären Völkerrechts sind dabei, angesichts der Gefahren aus dem Cyberraum zu erodieren. Wenn der Schaden richtig groß ist.

George Bush: "Weapons of mass destruction.

...werden es die Geschädigten nicht mehr so genau nehmen mit der Zuschreibung. Und das Ausmaß des Schadens? Vor zehn Jahren hätte es wohl niemand unter Gewaltanwendung eingeordnet, wenn von außen Einfluss auf die sozialen Netzwerke genommen wird, oder wenn die Internetkommunikation von Regierungen oder Unternehmen massiv gestört wird. Konsens war: Die Gewalt um die es geht, ist tödlich und zerstörerisch."

Heintschel von Heinegg: "Das scheint heute von vielen von vielen Staaten aufgegeben worden zu sein. Viele Staaten schauen nur noch auf die möglichen schädlichen Wirkungen, selbst wenn diese sich nicht materialisieren im wirklichen Leben, etwa das Personen zu Schaden kommen, oder Objekte beschädigt werden, sondern man schaut nur noch auf die Wirkungen. So dass einige Staaten bereit zu sein scheinen, dass rein ökonomische Effekte ausreichen, eine Cyberoperation nicht nur als eine Anwendung von Gewalt, sondern als bewaffneten Angriff anzusehen, der das Selbstverteidigungsrecht eines Staates auslöst, mit der Folge, dass der angegriffene Staat dann sogar mit kinetischen, also traditionellen militärischen Mitteln reagieren könnte."

Das lässt sich noch einen Schritt weiter denken: wenn nach Netzwerkangriffen wirtschaftliche Schäden ausreichen könnten, um bewaffnete Gegenschläge auszulösen. Warum sollte das dann nicht auch bei ganz weltlichen Wirtschaftssanktionen, Embargos und Boykotten gerechtfertigt sein?

Heintschel von Heinegg: "Das ist in der Tat die Gefahr! Das verneint man zwar, und sagt, das ist natürlich nicht damit gemeint. Aber das ist ein gutes Beispiel dafür, wie bislang allgemein anerkannte Interpretationen nun plötzlich über den Haufen geworfen werden, deswegen muss man da sehr vorsichtig sein, dass man angesichts dieser Nervosität, die viele Staaten zu beherrschen scheint angesichts ihrer Verwundbarkeiten im Cyberraum -das die nicht dazu führt, dass man das Baby mit dem Bade ausschüttet."

Der Ausnahmezustand vor dem Cyberwar

Rainer Rehak: "Dieser Ausnahmezustand, der da herrscht - wir werden alle angegriffen und der Cyberkrieg naht - das heißt natürlich auch, dass die Diskussion sehr kurz gefasst geführt wird. Wir haben keine Zeit, wir müssen endlich handeln. Wir wissen ja, dass der Ausnahmezustand der größte Feind der Demokratie ist. Weil der nämlich sagt, wir haben keine Zeit zu diskutieren, wir müssen handeln und das ist schädlich für eine Diskussion, die so groß ist und uns alle betrifft."

Der Vorsitzende des Fachverbandes Informatikerinnen für den Frieden,

"Mein Name ist Rainer Rehak, ich bin Informatiker."

... ist einigermaßen entsetzt über das weltweite Cyber-Wettrüsten. Das hängt mit den Arsenalen zusammen, die Militärs und Geheimdienste anlegen, um einsatzbereit zu sein. In parlamentarischen Anhörungen versuchen er und seine Mitstreiter und Mitstreiterinnen für das Grundproblem offensiver Cyberoperationen zu sensibilisieren.

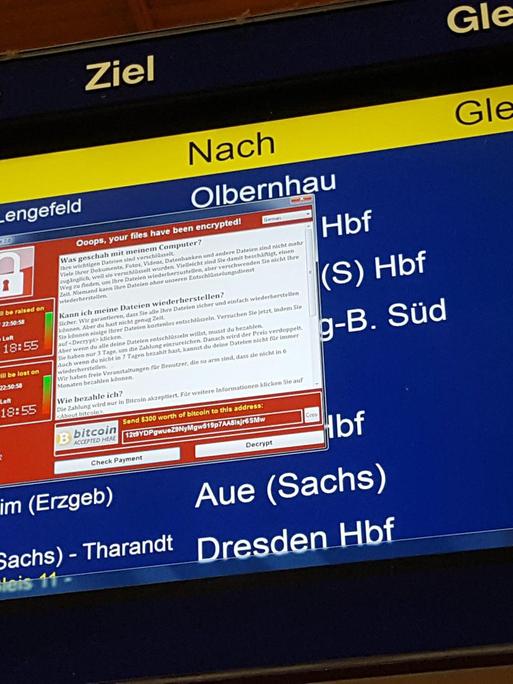

Die Munition in diesem Aufrüsten sind Sicherheitslücken, das heißt, man sammelt die uns schließt die nicht, weil man die selber ausnutzen will. Und diese Sicherheitslücken muss man halt verwahren und, naja, der mächtigste Geheimdienst dieses Planeten, so würde ich das mal bezeichnen, der schafft das nicht, diese Dinge ordentlich zu beschützen. Da sind denen regelmäßig diese Sicherheitslücken abhandengekommen. Die werden eben auch gehackt, so dass diese Sicherheitslücken sich dann verbreiten und daraus bedienen sich dann Kriminelle und entwickeln daraus dann sowas wie den Wannacry und der kam direkt aus dem NSA-Fundus.

Es gibt inzwischen einen gut funktionierenden Schwarzmarkt für Sicherheitslücken. Angeblich bringt ein iPhone-Hack sechs- bis siebenstellige Dollarbeträge ein. Staatliche Akteure treiben die Preise weiter in die Höhe, warnt Rehak. Und: Die Dynamik der Cyber-Verteidigung birgt großes Eskalationspotential. Der Gegenschlag: Wer den will, muss die potentiellen Angreifer bereits gehackt haben, um den Hackback auslösen zu können. Wenn das aber bemerkt wird, kann das Schadprogramm analysiert und gegen seinen Entwickler gewendet werden. Oder den Rest der Welt. Denn überall arbeiten ähnliche Rechner mit dürftiger Software. Der kritische Informatiker dringt auf digitale Abrüstung.

Es gibt keine gute Sicherheit und schlechte Sicherheit

Rainer Rehak: "Es gibt keine gute Sicherheit und schlechte Sicherheit, in dem Sinne von, die gute Sicherheit ist, wenn wir in die Systeme reinkommen und die anderen nicht. Aus IT-Sicht kann man das nicht unterscheiden. Systeme sind halt sicher gegen unautorisierten Zugriff oder sie sind es nicht. Diesen politisch gewünschten Unterschied, den kann man technisch nicht umsetzen und genau das müssen die Vertreterinnen und Vertreter der Politik langsam verstehen."

Staatliche Cybersicherheit - das geht auch weniger martialisch. Das rockt nicht so knallig wie der Cyberwar. Aber es funktioniert auf lange Sicht wohl besser.

Christian Eibl: "Ja und das ist unser Lagezentrum. Im Prinzip der Bereich, in dem Meldungen zusammenlaufen, wo wir über die Lagebeobachtung die Meldungen auswerten."

Ein Besuch im Bundesamt für die Sicherheit der Informationstechnik, BSI, in Bonn. Hier wird das Regierungsnetz überwacht und auch die Netzaktivitäten bei wichtigen Versorgern - Wasser, Energie und Telekommunikation. Deutschlands kritische Infrastruktur. Eine Handvoll Technikern hat Dienst. Ein Alltag in ständiger Wachsamkeit. Über die großen Bildschirme an den Wänden laufen Graphen, die den Verkehr im Datenraum wiedergeben. Die Systeme des BSI sorgen täglich dafür, dass Hunderttausende Schadprogramme gestoppt werden. Das Amt berät in Sicherheitsfragen, bildet fort und zertifiziert Software - unter anderem. Großes Echo findet das gewöhnlich nicht, es sei denn, es geht was schief. Wie unlängst bei dem Trojaner im Außenministerium.

Christian Eibl leitet das Lagezentrum.

Christian Eibl, Leiter des Lagezentrums des BSI in Bonn© Heiner Kiesel

"Man muss natürlich sein Netzwerk immer wieder verteidigen, man muss hinterher sein und sehen, wie man sich schützen kann. Die Angreifer, oder Gegner - wie man das auch immer ausdrücken möchte - versuchen die Lücken zu finden. Das kleine Problem dabei ist: Die Angreifer müssen nur einmal erfolgreich sein, die Verteidiger immer. Das macht die Arbeit für uns schwieriger, aber dafür umso spannender."

Das leitende Arbeitsprinzip beim BSI ist gesetzlich geregelt. Sicherheitslücken müssen so schnell wie möglich publik gemacht werden, damit sie gestopft werden können. Das Gegenteil von Cyber-Rüstung. Es gibt mahnende Stimmen, die sagen, dass das BSI durch seine vielfältigen Aufgaben überlastet ist und dass es ganz gut sei, wenn Polizeien, Geheimdienste und Militärs ihre eigenen Cyber-Instrumente ausbauen. Eibl sieht das naturgemäß anders. Er will auch nicht so recht einstimmen, in den Chor derer, die sagen, dass es um die Sicherheit im Cyberraum immer schlechter bestellt ist. Natürlich gebe es immer mehr Geräte, die am Netz hängen und dadurch auch mehr Angriffsfläche. Aber es gibt auch positive Entwicklungen - ganz ohne Hackbacks und Cyberwaffen.

Christian Eibl: "Also das was früher an kleinen Angriffen ging, das gibt es immer noch, weil es immer wieder unvorsichtige Programmierer gibt. Die sterben leider nicht aus. Aber bei vielen gerade größeren Unternehmen, bei den professionelleren Entwicklungen, sehen wir doch, dass viele Schutzmechanismen sich etabliert haben, dass die mittlerweile greifen. Es ist für einen Angreifer nicht mehr so ganz trivial."