Die IT von Unternehmen in aller Welt ist nicht auf dem aktuellen Sicherheitsstand - das hat der erste große Kryptowurm der Geschichte gezeigt, der sich vor vier Wochen durch die Firmennetze schlängelte.

Was Wannacry macht: Er hat eine Liste mit 166 File-Typen, welche auf dem Rechner gesucht und verschlüsselt werden, so Werner Thalmeier von der IT-Sicherheitsfirma Proofpoint.

Den verschlüsselten Dateien verpasst der Kryptowurm die Endung wncry. Daraus leitet sich sein Name ab: Wannacry. Proofpoint hat dabei geholfen, Wannacry zu stoppen. Dazu wurde eine Domain mit ellenlangem unsinnigen Namen registriert, die massenhaft von infizierten Rechnern kontaktiert worden war.

Wurzeln bei der NSA

Der technische Hintergrund war dabei, dass viele Malware-Schreiber über eine solche Dummie-Domain-Abfrage feststellen wollen, ob sich der Schadcode in einer Sandbox befindet, also eine Sandbox, wie sie Anti-Viren-Unternehmen zur Sicherheit verwenden, und dann den Code automatisch beenden und abschalten. Aufgrund dieser Abschaltung wurde dann der Angriff auf einen Schlag gestoppt.

Also der Kryptowurm fühlte sich von Anti-Viren-Software beobachtet, duckte sich weg. Und die Epidemie kam zum Erliegen. Am 13. Mai war das, heute vor vier Wochen. Was bleibt ist eine mysteriöse Geschichte aus dem kalten Cyberwar. Nordkorea soll dabei mitgespielt haben, die Volksrepublik China und Russland. Feststeht, dass der technische anspruchsvolle Teil von Wannacry, ein Exploit Namens Eternal Blue, im Auftrag der irgendwann einmal gehackten NSA geschrieben worden ist.

Sicherheitslücke in Windows-Netzen

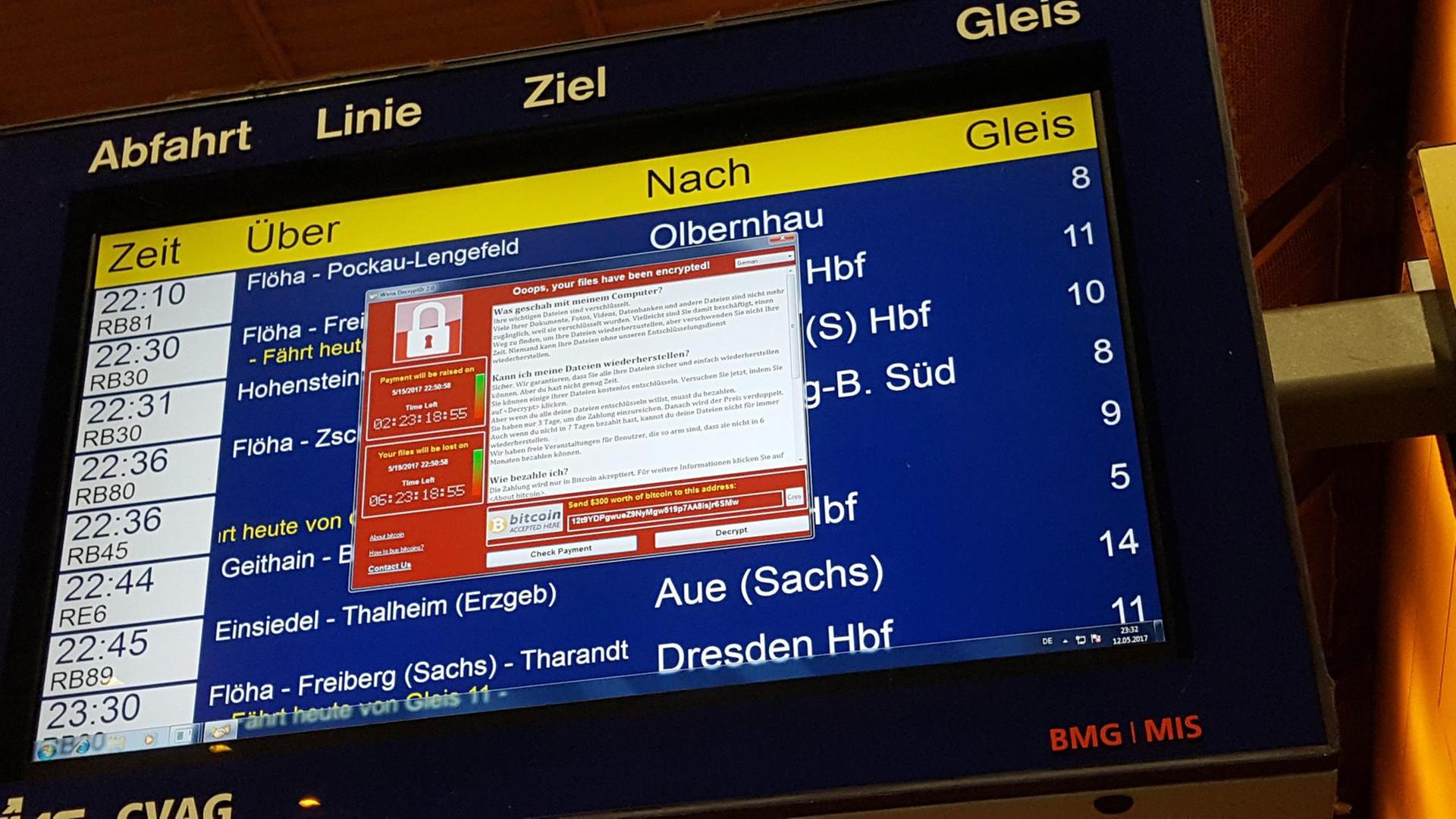

Eternal Blue nützt eine Sicherheitslücke in Windows-Netzen aus. Also wenn Wannacry einmal in ein Unternehmensnetz gelangt war, konnte er sich ungehindert darin ausbreiten. Über 200.000 Windows-Rechner hat er befallen, meist viele auf einmal - in britischen Krankenhäusern, chinesischen Tankstellen, deutschen Parkhäusern und bei der Deutschen Bundesbahn. Die Epidemie wirft ein Schlaglicht auf die Sicherheitsvorkehrungen in Unternehmen. Der Exploit wäre ins Leere gelaufen, hätten die Firmen den Sicherheitspatch installiert, den Microsoft zwei Monate zuvor ins Netz gestellt hatte.

Infektionsrate mit Mining-Bots viel höher

Desweiteren konnten wir feststellen, dass dieser NSA-Exploit auch für andere Angriffsformen oder Malware schon eingesetzt wird. Mining-Bots beispielsweise nutzen die Sicherheitslücke in Windows-Netzen – noch immer, sollte sie noch immer nicht gestopft sein. Die nisten sich über die gleiche Schnittstelle ein und nutzen dann die Rechenkapazität, um Internet-Geld zu erzeugen.

Und wir schätzen die Infektionsrate hier noch höher ein wie mit Wannacry aus dem einfachen Grund: Es ist versteckt. Es läuft im Hintergrund. Und man kriegt eigentlich nichts mit, außer als Anwender, dass der Rechner sehr langsam ist. Was wir auch festgestellt haben in diesem Rahmen ist interessanterweise, dass dieser Kryptogeldminer dann die Schwachstelle schließt. Das heißt, dass er nicht mehr infiziert werden kann, dieser Rechner, und er dann den Rechner exklusiv für sich verwenden kann, um dann Geld zu erzeugen.

Kaspersky: Wannacry äußerst schlampig

Viele der von Wannacry verschlüsselten Dateien wiederum dürften sich wohl retten lassen. Diese Woche berichtet das IT-Sicherheitsunternehmen Kaspersky Labs, dass Wannacry bei seinen Erpressungsversuchen äußerst schlampig vorgegangen ist. Teilweise wurden Dateien zwar verschlüsselt, aber die unverschlüsselten Originale nicht gelöscht. Oder Dateien wurden zwar als gelöscht markiert, aber nicht wirklich von der Platte geputzt. Derartiges kommt bei Ransomware öfters vor. Die Malware-Schreiber machen Fehler, und die gekidnappten Dateien lassen sich deshalb ohne Lösegeldzahlung wieder entschlüsseln.

Aber bei wirklich gut geschriebener Erpresser-Software gibt es keine Rettung. Außer: Also bei Ransomware: Der einzige Schutz ist eigentlich, ein Back-up zu haben. Das hatten etliche betroffene Unternehmen allerdings nicht. Ihr Glück, dass Wannacry eher ein Loser war. Der nächste Kryptowurm allerdings kommt bestimmt.